测试开发技术网站

博客

设计

设计

开发

Python

测试

unittest

运维

Linux基础应用

CI/CD

CI/CD

数据库

数据库

云计算

云计算

云原生

云原生

爬虫

爬虫

数据分析

数据分析

人工智能

人工智能

登录

注册

系统架构设计师(第二版)学习笔记----信息安全系统及信息安全技术

收藏本文

作者:redrose2100 类别: 日期:2023-09-18 13:36:01 阅读:934 次 消耗积分:0 分

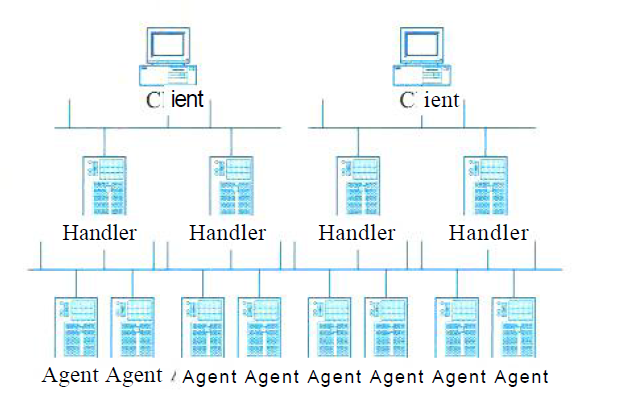

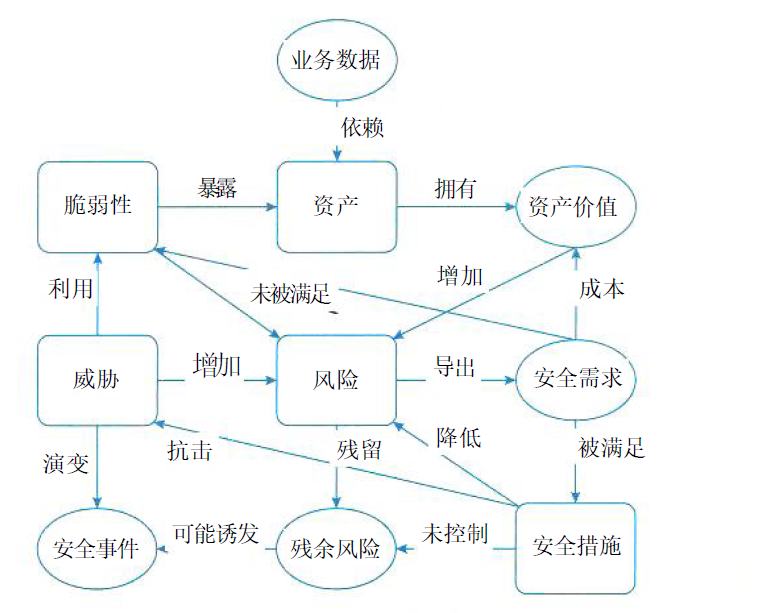

[【原文链接】系统架构设计师(第二版)学习笔记----信息加解密技术](http://devops-dev.com/article/674) [TOC] # 一、信息安全系统的组成框架 ## 1.1 信息安全系统组成框架 * 技术体系 * 组织体系 * 管理体系 ## 1.2 信息安全系统技术内容 * 基础安全设备 * 计算机网络安全 * 操作系统安全 * 数据库安全 * 终端设备安全 ## 1.3 常用的基础安全设备 * 密码芯片 * 加密卡 * 身份识别卡 ## 1.4 网络安全技术内容 * 物理隔离 * 防火墙及访问控制 * 加密传输 * 认证 * 数字签名 * 摘要 * 隧道及VPN技术 * 病毒防范及上网行为管理 * 安全设计 ## 1.5 操作系统安全内容 * 无错误配置 * 无漏洞 * 无后门 * 无特洛伊木马 ## 1.6 操作系统安全机制 * 标识与鉴别机制 * 访问控制机制 * 最小特权管理 * 可信通路机制 * 运行保障机制 * 存储保护机制 * 文件保护机制 * 安全审计机制 ## 1.7 数据库安全技术 * 物理数据库的完整性 * 逻辑数据库的完整性 * 元素安全性 * 可审计性 * 访问控制 * 身份认证 * 可用性 * 推理控制 * 多级保护 * 消除隐通道 ## 1.8 信息安全系统的组织体系 * 决策层 * 管理层 * 执行层 ## 1.9 信息安全系统的管理体系 * 法律管理 * 制度管理 * 培训管理 # 二、、加密技术 ## 2.1 保密通信模型  ## 2.2 对称加密算法含义 堆成秘钥加密算法中加密秘钥和解密秘钥是相同的,成为共享秘钥算法或者堆成秘钥算法 ## 2.3 常用的堆成加密算法 * DES(Data Encryption Standard) * IDEA (International Data Encryption Algorithm) * AES(Advance Encryption Standard) ## 2.4 非对称加密算法的含义 非对称加密算法总使用的加密秘钥和解密密钥是不同的,成为不共享秘钥算法或非对称秘钥算法 # 三、访问控制及数字签名技术 ## 3.1 访问控制的基本模型 * 主体 * 客体 * 控制策略 ## 3.2 访问控制的内容 * 认证 * 控制策略 * 审计 ## 3.3 访问控制的实现技术 * 访问控制矩阵 * 访问控制表 * 能力表 * 授权关系表 ## 3.4 数字签名的条件 * 签名是可信的 * 签名不可伪造 * 签名不可重用 * 签名的文件是不可改变的 * 签名是不可抵赖的 # 四、信息安全的抗攻击技术 ## 4.1 秘钥的选择 * 增大秘钥空间 * 选择强钥 * 秘钥的随机性 ## 4.2 传统拒绝服务攻击类型 * 消耗资源 * 破坏或更改配置信息 * 物理破坏或改变网络部件 * 利用服务程序中的处理错误使服务失效 ## 4.3 常见针对资源的决绝服务攻击类型 * 针对网络连接的拒绝服务攻击 * 消耗磁盘空间 * 消耗CPU资源和内存资源 ## 4.4 分布式拒绝服务供给DDos现象 * 被攻击主机上有大量等待的TCP连接 * 大量达到的数据分组并不是网站服务连接的一部分,往往指向机器的任意端口 * 网络中欧充斥着大量的数据包,原地址为假 * 制造高流量的无用数据造成网络拥塞,使受害者主机无法正常和外界通信 * 利用受害主机提供的服务和传输协议上的却下,发福发出服务请求,使受害者主机无法及时处理所有正常请求 * 严重时造成死机 ## 4.5 DDos三级控制模型  ## 4.6 拒绝服务攻击的防御方法 * 加强对数据包的特征识别 * 设置防火墙监控本地主机端口的使用情况 * 对通信数据量进行统计也可以获得有关攻击系统的位置和数量信息 * 尽可能的修正已发现的问题和系统纰漏 ## 4.6 ARP欺骗的防范措施 * 固化ARP表,防止ARP欺骗 * 使用ARP服务器 * 采用双向绑定的方法解决并且防止ARP欺骗 * ARP防护软件-ARP Guard ## 4.7 DNS欺骗的检测 * 被动监听检测 * 虚假报文检测 * 交叉检查查询 ## 4.8 端口扫描的目的 * 判断目标主机上开放了哪些服务 * 判断目标主机的操作系统 ## 4.9 端口扫描原理分类 * 全TCP连接 * 半打开式扫描(SYN扫描) * FIN扫描 * 第三方扫描 ## 4.10 TCP/IP 堆栈的攻击方式 * 同步报风暴(SYN Flooding) * ICMP攻击 * SNMP攻击 ## 4.11 系统漏洞扫描的类型 * 基于网络的漏洞扫描 * 基于主机的漏洞扫描 ## 4.12 基于网络的漏洞扫描器的组成 * 漏洞数据库模块 * 用户配置控制台模块 * 扫描引擎模块 * 当前活动的扫描知识模块 * 结果存储器和报告生成工具 ## 4.13 基于网络漏洞扫描的优点 * 基于网络的漏洞扫描器的价格相对来说比较便宜 * 基于网络的漏洞扫描器在操作过程中,不需要设计目标系统的管理员 * 基于网络的漏洞扫描器在检测过程中,不需要在目标系统上安装任何东西 * 维护简便 ## 4.14 基于主机的漏洞扫描优点 * 扫描的漏洞数量多 * 集中化管理 * 网络流量负载小 # 五、信息安全的保证体系预评估方法 ## 5.1 计算机信息提供安全保护等级 * 第1级:用户自主保护级(对应TESEC的C1级) * 第2级:系统审计保护级(对应TCSEC的C2级) * 第3级:安全标记保护级(对应TESEC的B1级) * 第4级:结构化保护级(对应TESEC的B2级) * 第5级:访问验证保护级(对应TCSEC的B3级) ## 5.2 安全风险管理 * 确定分线评估的范围 * 确定风险评估的目标 * 建立适当的组织结构 * 建立系统性的风险评估方法 * 获得最高管理者对风险评估策划的批准 ## 5.3 风险评估的基本要素 * 脆弱性 * 资产 * 威胁 * 风险 * 安全措施 ## 5.4 风险评估各要素关系图  ## 5.5 风险计算的过程 * 对信息资产进行识别,并对资产赋值 * 对威胁进行分析,并对威胁发生的可能性赋值 * 识别信息资产的脆弱性,并对弱点的严重程度赋值 * 根据威胁和脆弱性计算安全事件发生的可能性 * 结合信息资产的重要性和发生安全事件的可能性,计算信息资产的风险值

始终坚持开源开放共享精神,同时感谢您的充电鼓励和支持!

版权所有,转载本站文章请注明出处:redrose2100, http://blog.redrose2100.com/article/674

上一篇:

Gitlab----Shell类型的gitlab-runer设置以root权限执行

下一篇:

系统架构设计师(第二版)学习笔记----软件工程

搜索

个人成就

出版书籍

《Pytest企业级应用实战》

测试开发技术全栈公众号

测试开发技术全栈公众号

DevOps技术交流微信群

加微信邀请进群

常用网站链接

开源软件洞察

云原生技术栈全景图

Python语言官方文档

Golang官方文档

Docker官方文档

Jenkins中文用户手册

Scrapy官方文档

VUE官方文档

Harbor官方文档

openQA官方文档

云原生开源社区

开源中国

Kubernetes中文文档

Markdown语法官方教程

Kubernetes中文社区

Kubersphere官方文档

BootStrap中文网站

JavaScript中文网

NumPy官方文档

Pandas官方文档

GitLink确实开源网站

数据库排名网站

编程语言排名网站

SEO综合查询网站

数学加减法练习自动生成网站

Kickstart Generator

文章分类

最新文章

最多阅读

特别推荐

×

Close

登录

注册

找回密码

登录邮箱:

登录密码:

图片验证码:

注册邮箱:

注册密码:

邮箱验证码:

发送邮件

注册邮箱:

新的密码:

邮箱验证码:

发送邮件